Este artigo aprofundará a análise sobre o risco real de apagar dados, detalhando os enquadramentos legais, o papel vital da Computação Forense em Processos Trabalhistas na obtenção da prova digital e as medidas preventivas que toda organização deve adotar para blindar seu patrimônio informacional, por exemplo, em processos de Justa Causa por Roubo de Dados. Prepare-se para compreender como a perícia digital se tornou o fator decisivo para determinar a justa causa por roubo de dados e a condenação por dano de dados da empresa.

1. O Novo Campo de Batalha do Direito do Trabalho e a Ameaça da “Vingança Digital”

O cenário corporativo, permeado pela tecnologia, introduziu um novo e complexo desafio para o Direito do Trabalho: a vingança digital praticada por ex-funcionários. A prática, que consiste em apagar, furtar ou danificar dados e sistemas da empresa após a demissão, migrou das conversas de corredor para as redes sociais, onde relatos de “vingança” por meio de exclusão de arquivos se tornaram uma perigosa moda.

Essa atitude, que muitas vezes é vista pelo funcionário como um ato final de desabafo ou retaliação, possui consequências jurídicas severíssimas, que vão muito além de uma simples disputa na Justiça do Trabalho. Estamos falando de crimes tipificados no Código Penal e de ações cíveis de reparação de danos que podem comprometer a vida financeira e a reputação profissional do indivíduo por anos.

Neste contexto, a Computação Forense em Processos Trabalhistas emerge como a única ferramenta capaz de oferecer à empresa a prova incontestável de que o ato ilícito ocorreu. Para escritórios de advocacia, profissionais de RH e gestores de TI, entender a intersecção entre a prova digital e a legislação trabalhista brasileira não é apenas uma vantagem, mas uma necessidade estratégica de defesa e prevenção.

2. O Fenômeno da Vingança Digital: O Que Realmente Está Acontecendo?

A demissão, seja ela sem ou com justa causa, é um momento de alta tensão emocional. Historicamente, essa frustração se manifestava de formas discretas. No entanto, na era da informação, onde o acesso a dados estratégicos é concedido a grande parte dos colaboradores, a retaliação ganhou uma dimensão perigosa.

A “moda” da vingança digital é impulsionada por relatos online que detalham a exclusão de planilhas de histórico de clientes, o apagamento de bases de dados de consumo ou até mesmo o bloqueio de acesso a contas essenciais (e-mail, redes sociais, sistemas de gestão). O ex-funcionário, ao deixar a empresa, leva consigo as credenciais ou aproveita os últimos momentos de acesso para causar o máximo de prejuízo possível.

O impacto desse dano de dados da empresa é incalculável. Uma planilha de histórico de consumo de 15 meses, por exemplo, não representa apenas um arquivo perdido, mas a perda de inteligência de mercado, de dados estratégicos e de tempo de trabalho investido por toda a equipe. É a materialização do furto de dados sob uma nova roupagem. O custo da recuperação ou reconstrução desses dados, somado aos prejuízos de mercado, torna o ato uma questão de Segurança Jurídica e Digital de primeira ordem.

3. O Enquadramento Legal: As Consequências Jurídicas para o Ex-Funcionário

O ato de apagar dados da empresa após a demissão não é um mero deslize, mas sim um ilícito com graves repercussões nas esferas Cível, Trabalhista e Penal. É crucial que o funcionário entenda que a propriedade do dado é da pessoa jurídica, e não do colaborador que o gerou.

3.1. Esfera Trabalhista: A Justa Causa Pós-Rescisão

O Direito do Trabalho permite a aplicação da justa causa post mortem (após a rescisão do contrato) caso o ato de dano ou furto de dados seja comprovado. A demissão inicial, se tiver sido sem justa causa, pode ser revertida judicialmente, isentando a empresa do pagamento de verbas rescisórias como aviso prévio e multa do FGTS. Além disso, o ato fere o dever de lealdade e boa-fé, previsto no Artigo 482 da CLT, podendo se enquadrar como:

- Ato de Improbidade: Desonestidade, visando o enriquecimento ilícito ou o prejuízo da empresa.

- Ato de Indisciplina ou Insubordinação: Violação de regras internas e ordens, especialmente políticas de segurança da informação.

- Dano ao Patrimônio da Empresa: Prejuízo material ou imaterial causado aos bens da organização (e dados são bens valiosos).

3.2. Esfera Penal: Crimes Tipificados

O ato pode configurar crimes previstos no Código Penal Brasileiro, com penas de reclusão:

- Dano (Art. 163): Destruir, inutilizar ou deteriorar coisa alheia. No contexto digital, refere-se à destruição ou inutilização dos dados.

- Furto Qualificado (Art. 155, § 4º, II): A subtração de dados (furto de dados) mediante fraude ou abuso de confiança.

- Invasão de Dispositivo Informático (Art. 154-A): Ingressar, sem autorização, em dispositivo informático alheio, com o fim de obter, adulterar ou destruir dados.

3.3. Esfera Cível: Ação de Reparação de Danos

Além das sanções na esfera Trabalhista (justa causa) e Penal (crimes contra o patrimônio e honra), a empresa lesada tem o direito de ingressar com uma ação cível exigindo a reparação por perdas e danos. Este é um ponto crucial que o advogado deve saber quantificar, pois o prejuízo vai muito além do custo direto para restaurar os dados.

A ação de reparação de danos abrange três grandes pilares de custos, que devem ser calculados com o máximo de precisão:

- Custos Diretos de Investigação e Recuperação: Este é o valor facilmente mensurável, que inclui: O custo da contratação do serviço de Computação Forense para realização da imagem forense, análise dos artefatos e elaboração do Laudo Pericial;

- Os gastos com a equipe de TI interna ou terceirizada para tentar a recuperação inicial dos dados e reconfigurar sistemas;

- Gastos com assistência técnica judicial;

- Custos com contratação de softwares ou hardwares emergenciais;

- Lucros Cessantes e Perda de Oportunidade: Este é o prejuízo mais significativo, representando o que a empresa deixou de ganhar devido à paralisação ou perda de informações estratégicas. É o lucro líquido que foi “cessado” (interrompido) pelo ato ilícito do ex-funcionário.

- Perda de Negócios: Se a exclusão de uma base de dados de clientes impediu a conclusão de vendas ou o fechamento de contratos, o lucro que seria obtido deve ser contabilizado como dano;

- Atraso em Projetos: A perda de planilhas de cronograma ou documentos de roadmap pode atrasar lançamentos de produtos, gerando prejuízos que precisam ser quantificados.

A prova desses lucros cessantes requer uma análise contábil detalhada e o suporte do laudo de Computação Forense, que atesta o período exato de indisponibilidade dos dados.

Dano pelo Tempo de Inatividade (Downtime): O tempo que a empresa gasta para se recuperar do ataque é um custo altíssimo. Este dano é calculado com base no período de inatividade da empresa, que pode incluir:

- O salário das equipes que ficaram paradas;

- Custos operacionais fixos (aluguel, energia, internet) pagos durante a paralisação;

- Danos à reputação e à imagem da empresa perante clientes e fornecedores.

A atuação do advogado, portanto, deve ser orientada a demonstrar que o dano de dados da empresa é um prejuízo complexo, que se multiplica a partir da necessidade da Computação Forense, culminando em lucros cessantes e um alto custo de tempo de inatividade operacional.

4. O Fator Decisivo: A Computação Forense em Processos Trabalhistas

O advogado especialista em Direito do Trabalho precisa de mais do que a simples alegação da empresa. Ele precisa de prova irrefutável. É aqui que a Computação Forense se torna o pilar de qualquer defesa ou acusação eficaz em casos de dano de dados da empresa.

4.1. O Papel do Perito Digital

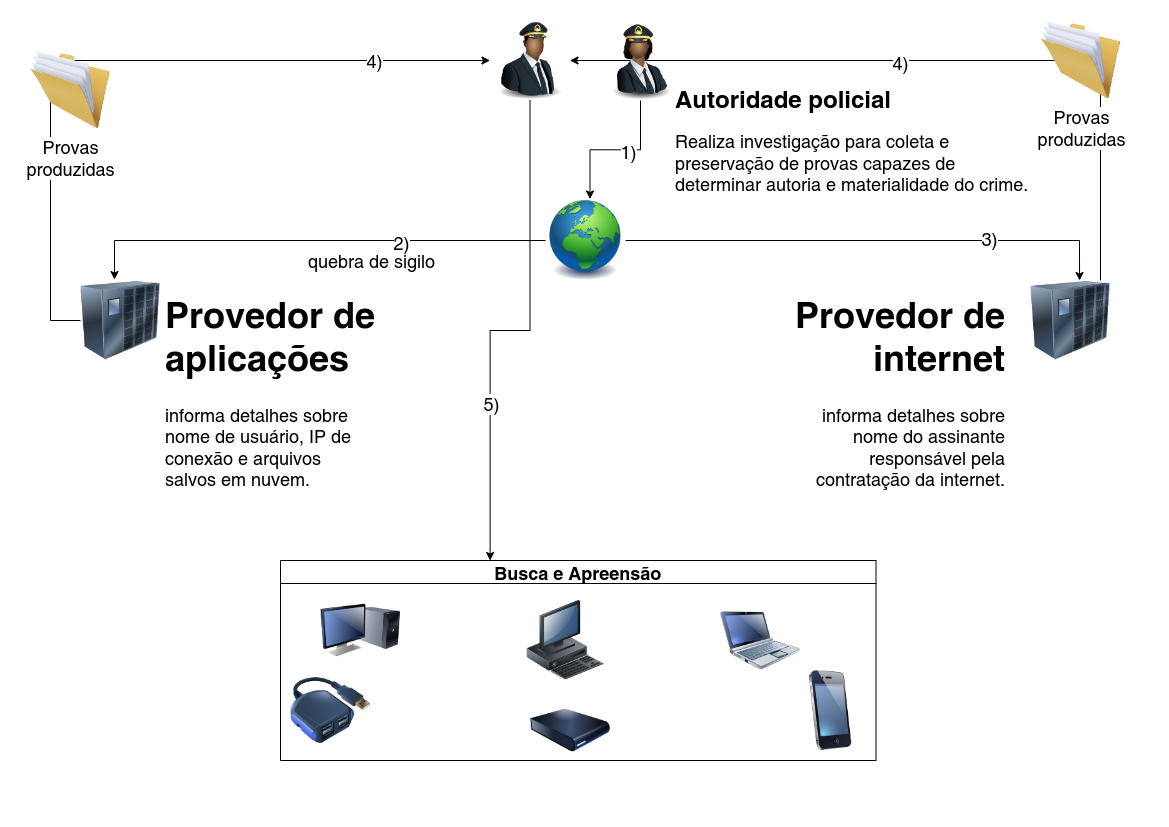

O perito em Computação Forense atua como um investigador digital, seguindo rigorosos protocolos internacionais para garantir que a prova seja válida e aceita em juízo. Suas principais funções incluem:

- Preservação e Cadeia de Custódia: Realização da imagem forense (cópia bit a bit) do dispositivo (notebook, servidor, celular) do ex-funcionário ou de sistemas afetados. Essa etapa garante que a prova não foi alterada, protegendo o princípio da cadeia de custódia.

- Análise de Artefatos: O perito não apenas recupera o dado apagado, mas analisa os artefatos digitais deixados para trás, como logs de acesso, eventos de exclusão, rastros de navegação e cópias sombra.

- Recuperação de Dados: Utilização de softwares e técnicas avançadas para reverter a exclusão lógica dos arquivos, recuperando planilhas, e-mails e bases de dados que o funcionário acreditava ter sumido para sempre.

- Rastreamento de Autoria e Tempo: A perícia é capaz de determinar o exato momento em que o arquivo foi apagado e o usuário/dispositivo responsável pela ação, eliminando qualquer dúvida sobre a autoria.

- Elaboração do Laudo Técnico: O resultado de todo o trabalho é condensado em um Laudo Pericial claro, com linguagem jurídica acessível, que traduz a complexidade técnica da prova para o entendimento do juiz.

4.2. A Importância para o Advogado Trabalhista

Para o advogado, o laudo de Computação Forense é o que transforma a narrativa da empresa em fato provado.

- Fundamentação Sólida: Permite alegar com segurança a justa causa ou exigir a indenização, apresentando as datas, horas e arquivos específicos que foram danificados.

- Estratégia de Negociação: A existência de um laudo pericial robusto inibe a defesa do ex-funcionário e fortalece a posição da empresa em eventuais acordos.

- Atuação Preventiva: O conhecimento em perícia digital na CLT permite ao advogado orientar o RH na criação de políticas de segurança da informação à prova de contestações judiciais.

Portanto, em qualquer caso de Dano de Dados Empresa ou suspeita de Furto de Dados por um ex-colaborador, a primeira medida do departamento jurídico deve ser a contratação de uma empresa de Computação Forense.

5. Blindagem Corporativa: 3 Medidas de Prevenção Imediata

A melhor defesa contra o dano de dados da empresa é a prevenção. Gestores de TI e o RH, em parceria com o Jurídico, devem implementar processos que neutralizem o risco no momento mais vulnerável: a saída do funcionário.

5.1. Restrição Imediata de Acessos (“Kill Switch”)

O maior erro é permitir que o funcionário, após a comunicação da demissão, tenha tempo hábil para executar a vingança digital. A regra de ouro é:

- Protocolo Zero-Day: No momento em que a demissão é comunicada (ou mesmo antes), o setor de TI deve ter um protocolo para cancelar e revogar todas as credenciais de acesso imediatamente (e-mail, sistemas internos, VPN, chaves de acesso físico e digital).

- Entrega de Ativos: O colaborador deve ser acompanhado no momento da entrega de todos os ativos da empresa (notebook, celular corporativo, token).

5.2. Rotina Rigorosa de Backup e Log de Eventos

A empresa deve tratar os dados como seu patrimônio mais valioso:

- Backups Criptografados: Mantenha rotinas de backup frequentes e separadas do ambiente de produção (em nuvem ou discos externos), garantindo que, mesmo que o sistema primário seja comprometido, o dado possa ser restaurado.

- Logs Detalhados: Configure os sistemas operacionais e de rede para registrar logs de acesso e exclusão de arquivos críticos. Esses logs são os primeiros artefatos que a Computação Forense usará para iniciar a investigação e provar o ilícito.

5.3. Contratos e Políticas de Segurança Claras (o Apoio Jurídico)

O RH e o Jurídico devem garantir que as regras do jogo estejam claras desde o momento da contratação:

- Termo de Propriedade Intelectual: Cláusulas contratuais que reforçam que todos os dados, documentos e criações desenvolvidas durante o período de trabalho são de propriedade exclusiva da empresa.

- Política de Segurança Digital: Documentos internos assinados pelo colaborador, deixando explícito que a exclusão não autorizada de dados será tratada como justa causa por roubo de dados e passível de ação penal.

6. Conclusão: A Intersecção Indispensável entre Direito e Computação Forense

A era digital transformou a maneira como o trabalho é feito e, consequentemente, como os conflitos são resolvidos. A velha disputa sobre horas extras e adicionais ganhou um parceiro complexo: a prova digital.

Para a Alves Amorim Perícia Digital, o foco é fornecer aos advogados a segurança necessária para litigar em causas de alto risco. A Computação Forense em Processos Trabalhistas não é mais uma despesa opcional; é um investimento estratégico que pode salvar a empresa de milhões em prejuízos e garantir a condenação de quem tenta usar a tecnologia para prejudicar.

Se você é um advogado buscando robustez na prova digital, ou um gestor que precisa blindar sua empresa contra o dano de dados da empresa, a parceria entre o Direito e a Perícia Digital é o caminho indispensável.