A espionagem corporativa interna acontece quando colaboradores, prestadores de serviço ou até mesmo executivos roubam informações estratégicas e as repassam a concorrentes ou outros interessados.

Esse tipo de crime não apenas compromete segredos comerciais, mas também pode afetar contratos, destruir reputações e custar milhões em prejuízos.

Neste artigo, você vai entender:

-

O que é espionagem corporativa e como ela acontece

-

Quais sinais indicam que sua empresa pode estar sendo espionada

-

Como funciona uma investigação corporativa profissional

-

Quais leis e normas técnicas se aplicam no Brasil

-

Como prevenir e proteger seu negócio contra ameaças internas

-

Como agir rapidamente sem violar direitos ou invalidar provas

Palavra-chave foco: espionagem corporativa

Palavras-chave secundárias: investigação corporativa, segurança da informação, ameaça interna, vazamento de dados, perícia digital, compliance empresarial.

📌 O que é espionagem corporativa?

A espionagem corporativa é a obtenção ilegal ou antiética de informações confidenciais de uma empresa, com o objetivo de obter vantagem competitiva.

No contexto interno, ela ocorre quando funcionários ou prestadores de serviço usam seu acesso autorizado para coletar e repassar dados estratégicos a terceiros.

Exemplos comuns de informações visadas:

-

Estratégias de marketing e vendas

-

Listas de clientes e fornecedores

-

Patentes e projetos de P&D (pesquisa e desenvolvimento)

-

Planos de expansão e novos produtos

-

Condições comerciais e tabelas de preços

-

Dados financeiros, fiscais e de produção

Alerta: segundo estudos internacionais, mais de 60% dos casos de vazamento de dados envolvem agentes internos.

🚨 Como a espionagem corporativa interna acontece

O que torna a espionagem interna tão perigosa é que o espião já tem acesso legítimo às informações, dificultando a detecção.

Veja as formas mais comuns de atuação:

-

Cópia de arquivos para dispositivos externos (pendrives, HDs portáteis, cartões SD).

-

Envio de e-mails corporativos para contas pessoais para mascarar a transferência de dados.

-

Captura de tela e fotos de documentos sigilosos.

-

Acesso remoto indevido usando credenciais da empresa fora do expediente.

-

Instalação de spyware ou keyloggers para monitorar sistemas e coletar senhas.

-

Roubo físico de pastas, anotações e notebooks.

-

Uso de redes sociais e mensageiros para compartilhar informações discretamente.

💥 Impactos da espionagem corporativa

As consequências podem ser devastadoras e vão muito além da perda de dados.

-

Perda de vantagem competitiva — concorrentes podem lançar produtos antes de você.

-

Queda no valor de mercado — investidores perdem confiança.

-

Danos à reputação — clientes e parceiros questionam sua capacidade de proteger informações.

-

Ações judiciais e multas — especialmente em casos que envolvem dados pessoais (LGPD).

-

Perda de talentos — o clima de desconfiança afasta profissionais qualificados

Dado relevante: a ACFE estima que fraudes internas custam em média 5% do faturamento anual de uma empresa.

🔍 Sinais de que sua empresa pode estar sendo espionada

Mesmo que não existam provas concretas, há sinais que acendem o alerta:

-

Acessos não autorizados a sistemas fora do expediente

-

Funcionários acessando dados que não fazem parte de sua função

-

Alterações ou exclusões incomuns de arquivos importantes

-

Informações estratégicas surgindo na concorrência

-

Funcionários com mudanças súbitas no padrão de vida

-

Grande volume de impressões ou downloads sem justificativa

-

Uso frequente de dispositivos externos sem registro

-

Comunicação suspeita com empresas rivais

-

Saída repentina de executivos para concorrentes diretos

💡 Dica prática: implante um sistema de monitoramento de logs para registrar todas as ações em arquivos e sistemas críticos

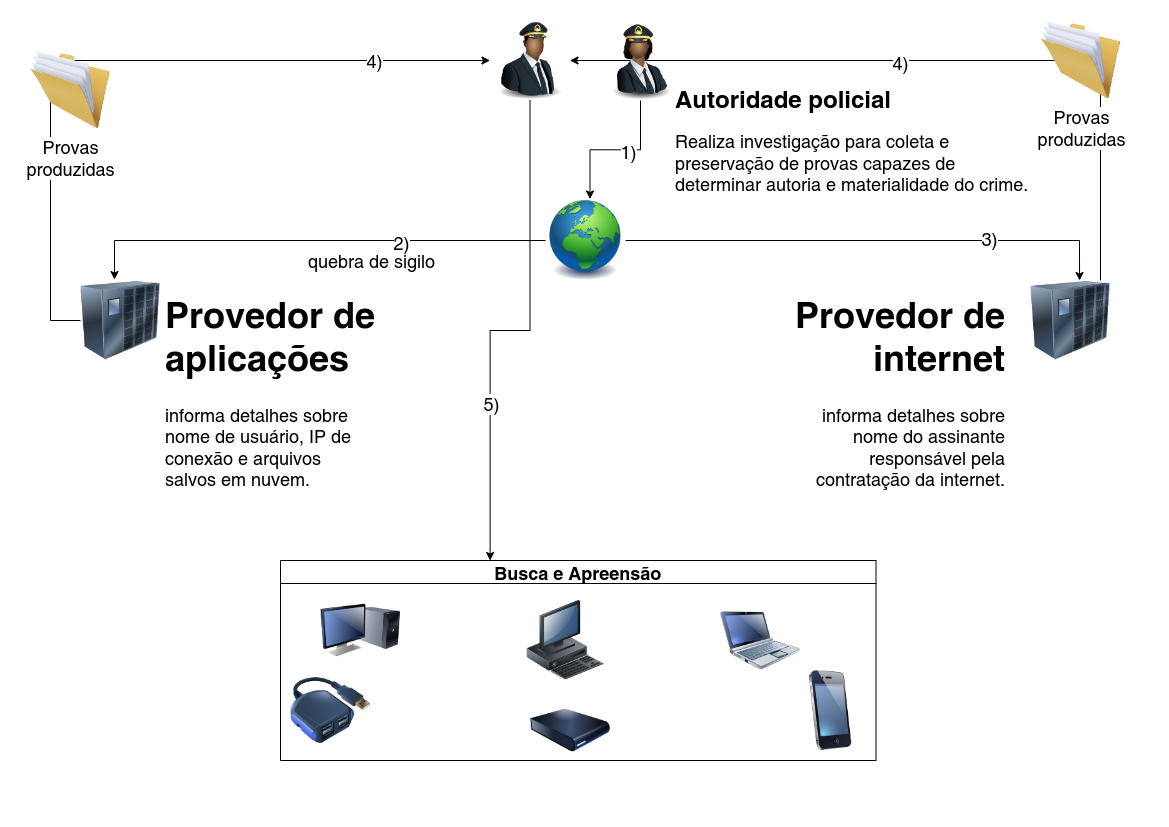

🕵️ Como funciona uma investigação corporativa profissional

Uma investigação corporativa eficaz deve seguir processos técnicos e jurídicos, garantindo que as provas sejam válidas em um eventual processo.

Etapas principais:

-

Avaliação inicial e escopo — entender a natureza da ameaça.

-

Coleta de evidências digitais — computadores, celulares, e-mails, servidores, redes sociais.

-

Preservação da cadeia de custódia — conforme ISO 27037 e Art. 158-A do CPP.

-

Análise forense — recuperação de arquivos, análise de logs e tráfego de rede.

-

Entrevistas estratégicas — conduzidas de forma sigilosa para não alertar suspeitos.

-

Relatório técnico — com conclusão e provas, pronto para apresentação judicial.

Ferramentas comuns:

-

Cellebrite para extração de dados de celulares

-

Softwares forenses como EnCase e FTK

-

Monitoramento de rede em tempo real

⚖ Aspectos legais no Brasil

A espionagem corporativa pode configurar crimes previstos no Código Penal e em leis específicas:

-

Art. 154-A — Invasão de dispositivo informático

-

Art. 195 da Lei de Propriedade Industrial — Concorrência desleal

-

Lei Geral de Proteção de Dados (LGPD) — vazamento de dados pessoais

-

Art. 155 — Furto e Art. 157 — Roubo, quando há subtração física de bens

📌 Importante: provas obtidas de forma ilegal podem ser anuladas. Por isso, é fundamental contratar peritos e investigadores que sigam os padrões legais.

🛡 Como prevenir ameaças internas

Prevenção é sempre mais barata que reação.

Aqui estão as boas práticas mais recomendadas:

-

Políticas claras de segurança da informação

-

Controle de acessos e privilégios (princípio do menor privilégio)

-

Autenticação multifator em todos os sistemas críticos

-

Monitoramento contínuo de rede e dispositivos

-

Treinamento frequente de colaboradores sobre segurança

-

Auditorias internas regulares

-

Planos de resposta a incidentes claros e testados

🏢 O papel da cultura organizacional

Segurança não é apenas tecnologia — é cultura corporativa.

Empresas com ambientes saudáveis tendem a ter menos riscos de espionagem interna.

Isso inclui:

-

Reconhecimento e valorização de boas práticas

-

Incentivo à comunicação transparente

-

Liderança exemplar

-

Políticas de compliance efetivas

📚 Casos reais de espionagem corporativa

Esses casos mostram que nem gigantes globais estão imunes.

1) Apple (Projeto Titan — carro autônomo)

O que era o alvo:

Segredos do Projeto Titan (pesquisa de veículo autônomo da Apple): esquemas, requisitos de placas, arquiteturas e documentos técnicos de P&D — ativos com altíssimo valor competitivo. WIRED

Como aconteceu:

O engenheiro Xiaolang Zhang, que trabalhou de 2015 a 2018 na área de hardware do Projeto Titan, transferiu grandes quantidades de informação confidencial (mais de 40 GB, segundo a denúncia) para um laptop doméstico, pouco antes de pedir demissão para ir a uma montadora chinesa. Ele foi preso no aeroporto de San José (EUA), quando tentava embarcar para a China. WIRED

Como a Apple descobriu:

A empresa monitorou acessos anômalos aos repositórios do projeto durante o período de desligamento do funcionário (offboarding) e identificou a cópia em massa de arquivos sensíveis — uma típica “assinatura” de exfiltração interna. As evidências constam em registros do caso federal. WIRED

Desfecho jurídico:

Zhang se declarou culpado por roubo de segredos comerciais em 2022 e, em fevereiro de 2024, foi sentenciado a 120 dias de prisão, 3 anos de liberdade supervisionada e ao pagamento de US$ 146.984 em restituição. (Promotores chegaram a pedir 1 ano.) Business Insider+2AppleInsider+2

Lições práticas para a sua empresa:

-

Offboarding rígido: revogue acessos imediatamente ao comunicar desligamento; use alertas para downloads atípicos.

-

DLP & logs: Data Loss Prevention + logs de repositórios (Git, SharePoint, GDrive) com alertas para grandes transferências e arquivos críticos.

-

Segmentação: princípio do menor privilégio (não exponha P&D inteiro a quem não precisa).

2) Coca-Cola (tentativa de vender segredos à Pepsi)

O que era o alvo:

Segredos comerciais (formulações, amostras de novos produtos e documentos estratégicos). O caso ficou famoso porque envolveu duas gigantes — e a rival Pepsi. Reuters

Como aconteceu:

A executiva-assistente Joya Williams e dois cúmplices tentaram vender segredos da Coca-Cola à Pepsi por até US$ 1,5 milhão. Eles chegaram a enviar amostras de produto e documentos como “prova” do que tinham. Reuters

Como a fraude foi descoberta:

A Pepsi notificou o FBI, que montou uma operação controlada. A investigação reuniu provas (correspondências, encontros gravados, materiais apreendidos) até a prisão dos envolvidos e a denúncia formal por conspiração para roubo de segredos comerciais. Departamento de Justiça

Desfecho jurídico:

Em 2007, Williams foi condenada a 8 anos de prisão (96 meses). O co-conspirador Ibrahim Dimson recebeu 5 anos (60 meses). É um dos precedentes mais citados de “insider + concorrência desleal”. Departamento de Justiça+1

Lições práticas para a sua empresa:

-

Cultura & ética: incentive canal de denúncia e parcerias éticas (a reação da Pepsi foi exemplar).

-

Controle físico: cofres para amostras, rastreio de documentos impressos e registro de retirada.

-

Treinamento contínuo: deixe claro que venda de informação é crime grave; simule cenários de engenharia social.

3) Tesla (dois cenários diferentes, ambos com insiders)

3.1) Caso Martin Tripp (2018–2020)

O que era o alvo:

Dados confidenciais de produção (incluindo informações sobre sucata e eficiência na Gigafactory), além de código/consultas usados para extrair informações da rede. Courthouse News

Como aconteceu:

O técnico Martin Tripp foi acusado pela Tesla de invadir sistemas internos e exportar dados para terceiros (incluindo jornalistas). O processo descreve alteração de código e exfiltração deliberada de informações estratégicas. Courthouse News

Desfecho jurídico:

Em 2020, um tribunal determinou que Tripp pagasse US$ 400.000 à Tesla; reportagens registram que ele admitiu ter vazado informações para a imprensa. (Ele se descreveu como “whistleblower”, mas a decisão reconheceu violação de confidencialidade.) The Verge+1

Lições práticas:

-

Telemetria de banco/dashboards: audite queries administrativas incomuns.

-

Separação de ambientes: não permita que contas operacionais tenham acesso amplo a dados sensíveis sem dupla checagem.

3.2) Vazamento por ex-funcionários (2023)

O que era o alvo:

Dados pessoais de mais de 75 mil funcionários (endereços, e-mails, SSN etc.) e um conjunto de ~100 GB de informações internas que chegaram ao jornal alemão Handelsblatt (“Tesla Files”). Reuters+1

Como aconteceu:

A Tesla informou às autoridades (p.ex., no Maine/EUA) que dois ex-empregados foram responsáveis por compartilhar as informações com a imprensa. A empresa entrou com ações civis e obteve ordens judiciais proibindo o uso/repasse do material. Reuters

Desfecho jurídico:

Segundo o comunicado à procuradoria estadual, a Tesla processou os ex-funcionários e conseguiu ordens para impedir nova divulgação, sob pena criminal. O episódio ganhou repercussão global e intensificou o debate sobre ameaças internas e governança de dados. Axios

Lições práticas:

-

Gestão de credenciais no desligamento (zero-delay): revogue acessos e monitore exportações dias antes e após a saída.

-

Classificação & criptografia: dados de RH e PII devem estar criptografados em repouso e tokenizados no uso.

-

Auditoria legal pronta: mantenha prontuário de incidentes para suportar comunicações a autoridades e ações civis.

O que esses casos ensinam (padrões em comum)

-

Ameaça interna é real e recorrente

Mesmo em empresas com orçamentos bilionários (Apple, Tesla, Coca-Cola), insiders exploraram acesso legítimo para exfiltrar dados. Detectar cedo exige telemetria e correlação de eventos (download anômalo, acesso fora do horário, uso de mídia removível). WIRED+1 -

Resposta rápida + base legal

Nos três casos houve investigação estruturada, preservação de evidências e medidas legais (prisão, condenação, acordos, ordens judiciais). Sem cadeia de custódia e documentação, a prova perde força — e o prejuízo reputacional aumenta. Business Insider+2Departamento de Justiça+2 -

Offboarding e privilégio mínimo

Os episódios mostram que janela de desligamento é crítica e que privilégios amplos (acesso ao “coroa-joias”) multiplicam o risco. Aplique Least Privilege e revisões trimestrais de acesso. WIRED -

Ética do ecossistema importa

A postura da Pepsi ao avisar o FBI virou referência de compliance competitivo — um diferencial reputacional que protege todo o setor (e reduz tentativas oportunistas). Departamento de Justiça

Checklist imediato para o seu negócio (aplique hoje)

-

SIEM + DLP: configure alertas para picos de download, anexos de e-mail com termos sensíveis e upload para nuvens pessoais.

-

Bloqueio de mídia removível em endpoints que acessam P&D, financeiro e listas de clientes.

-

Offboarding “T-0”: revogação de SSO, Git, VPN e e-mail no ato; varredura forense leve pós-desligamento.

-

Revisão trimestral de privilégios e segregação por projetos (quem não precisa, não acessa).

-

Código de ética + canal de denúncia (inclusive anônimo).

-

Playbook de incidente com papéis (jurídico, TI, RH, perito) e evidências padrão a preservar.

✅ Conclusão — Não espere o prejuízo bater à porta

A espionagem corporativa interna é sorrateira, mas devastadora.

Se sua empresa lida com informações estratégicas, precisa estar preparada para detectar, investigar e agir rapidamente.

📞 Proteja sua empresa agora!

Nossa equipe de perícia digital e investigação corporativa atua com total sigilo, seguindo normas técnicas e com experiência comprovada em casos de espionagem interna.

Solicite uma avaliação confidencial agora mesmo e descubra se sua empresa está segura.